انتشار دادههای سرقتی از Colt Telecom پس از حمله منتسب به WarLock ransomware

شرکت مخابراتی Colt Technology Services مستقر در بریتانیا با یک cyberattack مواجه شده است که باعث multi-day outage در بخشی از سرویسهای این شرکت، از جمله hosting، porting services، Colt Online و پلتفرمهای Voice API شده است.

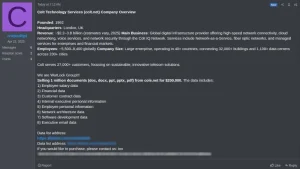

این ارائهدهنده خدمات مخابراتی و شبکه که در سال ۱۹۹۲ با نام City of London Telecommunications (COLT) تأسیس شد و در سال ۲۰۱۵ توسط Fidelity Investments خریداری گردید، اعلام کرده است که حمله در تاریخ ۱۲ اوت آغاز شده و تیمهای IT بهصورت شبانهروزی در حال تلاش برای کاهش اثرات آن هستند. Colt یکی از بازیگران اصلی حوزه مخابرات است که در ۳۰ کشور در اروپا، آسیا و آمریکای شمالی فعالیت داشته و مالک بیش از ۷۵ هزار کیلومتر فیبر نوری است که ۹۰۰ data center را به هم متصل میکند.

اختلال در سرویسها

در ابتدا شرکت وقوع یک «مشکل فنی» را اعلام کرد و از تأیید cyber incident خودداری نمود، اما ماهیت واقعی حادثه در بهروزرسانیهای بعدی مشخص شد.

بهعنوان یک اقدام حفاظتی، شرکت برخی سیستمها را بهطور کامل از دسترس خارج کرد، اقدامی که روی عملکرد سرویسهای پشتیبانی، از جمله Colt Online و پلتفرم Voice API، اثرگذار بود.

ارتباط مشتریان از طریق online portals در حال حاضر در دسترس نیست و به کاربران توصیه شده است که از طریق email یا phone با شرکت تماس بگیرند و انتظار پاسخگویی کندتر از حد معمول را داشته باشند.

این شرکت تأکید کرده است که سیستمهای تحت تأثیر، صرفاً سرویسهای پشتیبانی هستند و core customer network infrastructure آسیبی ندیده است. در حال حاضر، هیچ برآورد دقیقی از زمان بازگشت سرویسها ارائه نشده است.

Colt اعلام کرده که مراجع ذیربط از این رخداد مطلع شدهاند اما جزئیاتی درباره مهاجمان یا نوع حمله ارائه نکرده است.

ادعای WarLock

یک تهدیدگر سایبری با نام مستعار ‘cnkjasdfgd’ که خود را عضو گروه WarLock ransomware معرفی کرده، مسئولیت این حمله را بر عهده گرفته و مدعی شده است که یک میلیون سند از Colt را سرقت کرده و قصد دارد این دادهها را به قیمت ۲۰۰,۰۰۰ دلار به فروش برساند.

همچنین چندین data sample بهمنظور اثبات صحت فایلها منتشر شده است. به گفته این تهدیدگر، دادههای سرقتشده شامل اطلاعات مالی، کارکنان، مشتریان و مدیران ارشد، internal emails و اطلاعات مربوط به software development است.

اگرچه شرکت مخابراتی Colt علت دقیق رخنه را افشا نکرده است، پژوهشگر امنیتی Kevin Beaumont اعلام کرده که هکر احتمالاً از طریق بهرهبرداری از یک remote code execution vulnerability در Microsoft SharePoint با شناسه CVE-2025-53770 موفق به کسب initial access شده است.

این آسیبپذیری از تاریخ ۱۸ ژوئیه بهعنوان یک zero-day مورد سوءاستفاده قرار گرفته و بهعنوان یک نقص critical severity طبقهبندی شده است. Microsoft در تاریخ ۲۱ ژوئیه وصله امنیتی مربوطه را منتشر کرد.

به گفته Beaumont، مهاجمان چند صد گیگابایت فایل حاوی دادههای مشتریان و مستندات را سرقت کردهاند.

وبسایت BleepingComputer برای تأیید این ادعاها با Colt تماس گرفت و سخنگوی شرکت در بیانیهای اعلام کرد:

«ما از ادعاهای مطرحشده پیرامون این cyber incident مطلع هستیم و در حال حاضر مشغول بررسی آنها هستیم.»

«تیم فنی ما تمرکز خود را روی بازیابی سیستمهای داخلی آسیبدیده در این cyber incident گذاشته و بهصورت نزدیک با کارشناسان امنیت سایبری شخصثالث همکاری میکند. ما از درک و همراهی مشتریان خود در مسیر بازگرداندن و ترمیم سیستمهای داخلی آسیبدیده قدردانی میکنیم.» — Colt spokesperson